Configure the windows firewall to allow sql server access

Содержание:

- Кратко о существующих протоколах

- Программа для ESP32 для работы с RS485

- Проброс в антивирусном ПО

- Какой протокол выбрать?

- What is a Port?

- How to Check for Listening Ports in Linux (Ports in use)

- Что такое открытый порт (порт прослушивания)

- Проверьте порты прослушивания с

- Проверьте порты прослушивания с

- Проверьте порты прослушивания с

- Ссылки [ править ]

- Сервер 1С:Предприятие на Ubuntu 16.04 и PostgreSQL 9.6, для тех, кто хочет узнать его вкус. Рецепт от Капитана

- Как работают номера портов

- Некоторые порты могут использоваться для чего угодно, в то время как другие имеют давно установленные цели

- Особые замечания относительно порта 135

- Использование PortQry в локальном (командной строке) режиме

- Port 443

- В брандмауэре системы

- Какая польза от открытия портов роутера?

Кратко о существующих протоколах

Для начала кратко пробежимся по протоколам, которые будем рассматривать в статье.

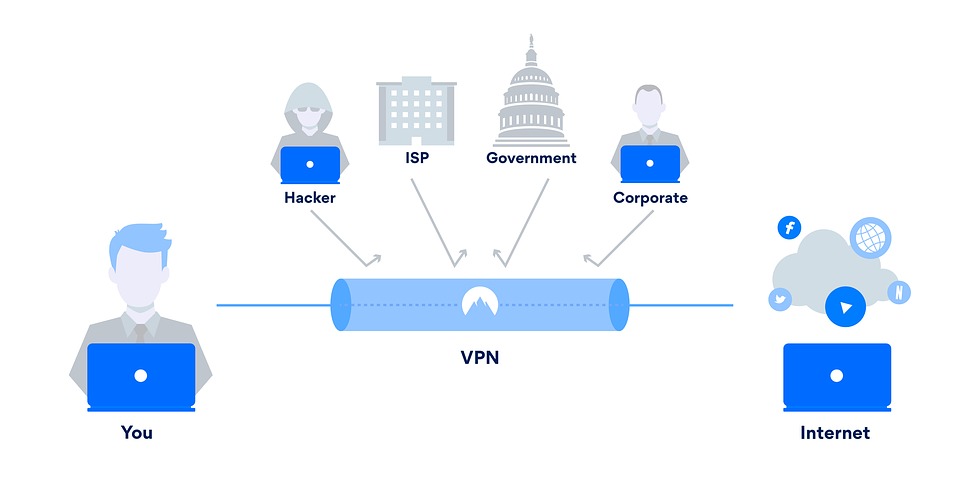

- OpenVPN — сбалансированный вариант. Он быстрее остальных и гораздо меньше подвержен атакам со стороны злоумышленников. Топовые VPN-сервисы базируют свои продукты на основе этого протокола.

- L2TP/IPsec во многом похож на OpenVPN. В меру быстрый, в меру безопасный. Но это «в меру» как раз все портит. Это не значит, что его стоит бояться или он как-то серьезно подвергает опасности вашу конфиденциальность в сети. Для некритичных задач его хватит с головой. Но надо иметь в виду, что этот протокол уступает по безопасности OpenVPN. В текущей ситуации нужен как альтернатива на случай, когда более подходящий протокол недоступен.

- IKEv2/IPsec — альтернатива вышеперечисленным протоколам, адаптированная под работу на мобильных устройствах. Ее преимущество заключается в возможности быстро переподключиться к сети после потери сигнала. Такое может происходить на нулевых этажах торговых центров, в туннелях, метро и других местах с недостаточной «проницаемостью». IKEv2 скоростной, но работает не на всех платформах и сложен в настройке.

- SSTP разработан компанией Microsoft и работает только с ее программным обеспечением. Настроить его в сторонних операционных системах чересчур сложно, да и не все хотят иметь дело с технологическими корпорациями в таком вопросе, как VPN. Если же причастность Microsoft не смущает, и на компьютере установлена Windows, то это будет сносным выбором.

- PPTP — еще один продукт. Устаревший протокол, который больше не используется глобально. Пригодится только за отсутствием альтернатив.

- WireGuard — перспективная новинка, во много схожая с OpenVPN, но обгоняющая его по всем параметрам (от скорости передачи файлов до изощренности методов шифрования).

- SoftEther — еще один современный стандарт VPN. Быстрый, отказоустойчивый, обеспечивающий хорошее шифрование.

Далее разберем каждый протокол подробнее. Ознакомимся с принципами работы, степенью защищенности, производительностью и другими аспектами VPN-технологий.

Программа для ESP32 для работы с RS485

Понятно, что особого смысла в подключении двух карт RS485 в общем-то нет. Длина линии одного интерфейса RS485 может составлять до 1200 метров с количеством подключенных устройств 32 шт, что достаточно для решения большинства задач.

В данном случае пример больше для демонстрации, что оба доступных UART портов работают нормально.

/* * There are three serial ports on the ESP known as U0UXD, U1UXD and U2UXD. * * U0UXD is used to communicate with the ESP32 for programming and during reset/boot. * U1UXD is unused and can be used for your projects. Some boards use this port for SPI Flash access though * U2UXD is unused and can be used for your projects. * * Tested on the 30 pin ESP32 DevKit V1 board * */ #include "ModbusMaster.h" //https://github.com/4-20ma/ModbusMaster #include <HardwareSerial.h> #define Slave_ID1 2 #define Slave_ID2 1 // instantiate ModbusMaster object ModbusMaster modbus1; ModbusMaster modbus2; //HardwareSerial Serial1(1); //HardwareSerial Serial2(2); //- there is no any sense to define since it already defined in HardwareSerial.h #define RXD1 15 //RX1 pin #define TXD1 4 //TX1 pin #define RXD2 16 //RXX2 pin #define TXD2 17 //TX2 pin void setup() { // Modbus communication runs at 9600 baud Serial.begin(9600, SERIAL_8N1); Serial1.begin(9600, SERIAL_8N1, RXD1, TXD1); Serial2.begin(9600, SERIAL_8N1, RXD2, TXD2); // Modbus slave ID 1 modbus1.begin(Slave_ID1, Serial1); modbus2.begin(Slave_ID2, Serial2); modbus1.idle(yield); modbus2.idle(yield); } long lastMillis = 0; void loop() { long currentMillis = millis(); if (currentMillis - lastMillis > 5000) { // Read 2 registers starting at 0x01 uint8_t result1 = modbus1.readInputRegisters(0x01, 2); if (getResultMsg( & modbus1, result1)) { Serial.println(); double res_dbl = modbus1.getResponseBuffer(0) / 10; String res = "Temperature1: " + String(res_dbl) + " C\r\n"; res_dbl = modbus1.getResponseBuffer(1) / 10; res += "Humidity1: " + String(res_dbl) + " %"; Serial.println(res); } uint8_t result2 = modbus2.readInputRegisters(0x01, 2); if (getResultMsg( & modbus2, result2)) { Serial.println(); double res_dbl = modbus1.getResponseBuffer(0) / 10; String res = "Temperature2: " + String(res_dbl) + " C\r\n"; res_dbl = modbus1.getResponseBuffer(1) / 10; res += "Humidity2: " + String(res_dbl) + " %"; Serial.println(res); } lastMillis = currentMillis; } } bool getResultMsg(ModbusMaster *node, uint8_t result) { String tmpstr2 = "\r\n"; switch (result) { case node->ku8MBSuccess: return true; break; case node->ku8MBIllegalFunction: tmpstr2 += "Illegal Function"; break; case node->ku8MBIllegalDataAddress: tmpstr2 += "Illegal Data Address"; break; case node->ku8MBIllegalDataValue: tmpstr2 += "Illegal Data Value"; break; case node->ku8MBSlaveDeviceFailure: tmpstr2 += "Slave Device Failure"; break; case node->ku8MBInvalidSlaveID: tmpstr2 += "Invalid Slave ID"; break; case node->ku8MBInvalidFunction: tmpstr2 += "Invalid Function"; break; case node->ku8MBResponseTimedOut: tmpstr2 += "Response Timed Out"; break; case node->ku8MBInvalidCRC: tmpstr2 += "Invalid CRC"; break; default: tmpstr2 += "Unknown error: " + String(result); break; } Serial.println(tmpstr2); return false; }

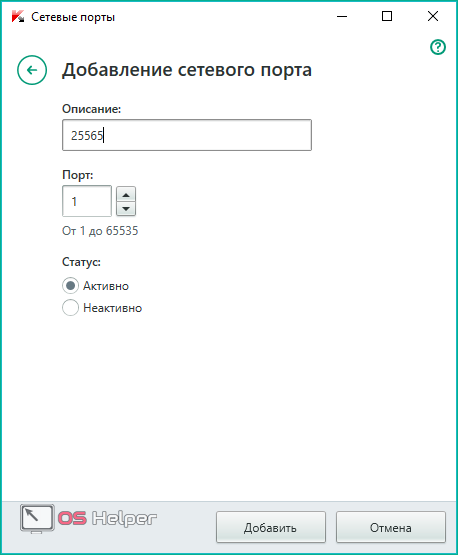

Проброс в антивирусном ПО

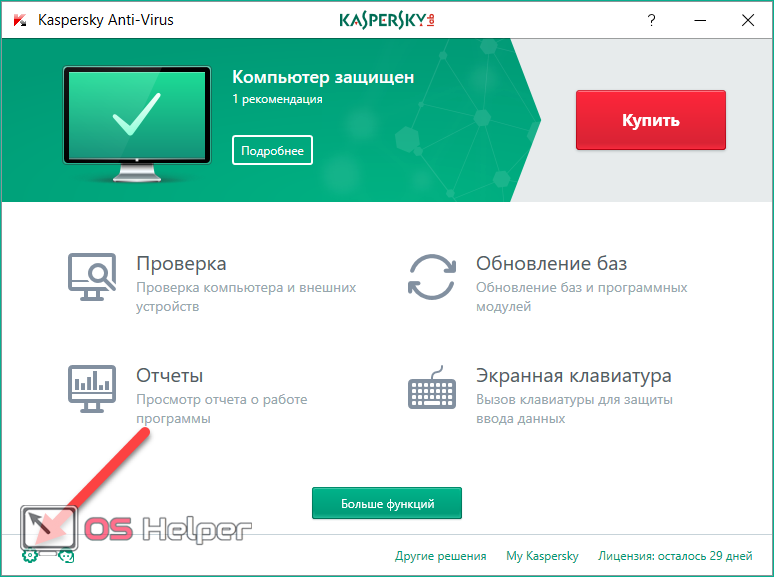

Интерфейс каждого антивируса может отличаться друг от друга. Однако принцип и суть действий остаются прежними. Рассмотрим открытие порта 25565 на примере защитной программы Kaspersky:

- Откройте настройки программы с помощью отмеченной иконки.

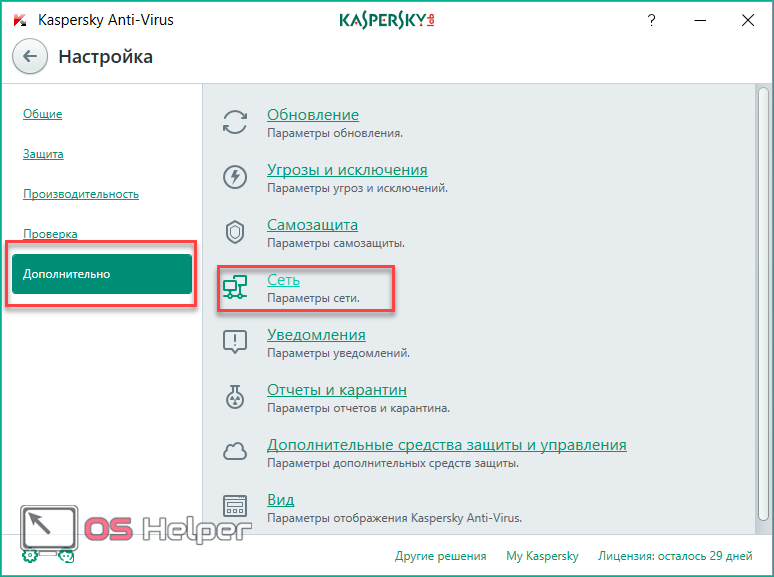

- Перейдите во вкладку «Дополнительно» и откройте раздел «Сеть».

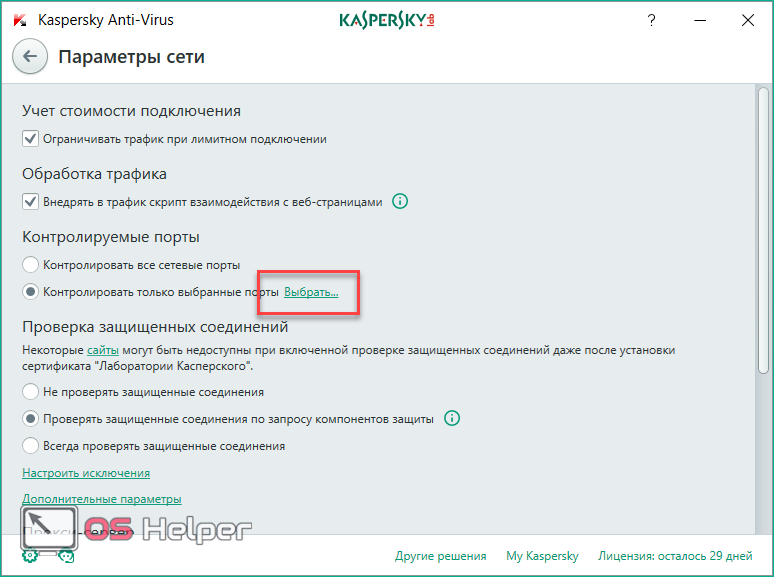

- В отмеченном пункте нажмите на «Выбрать».

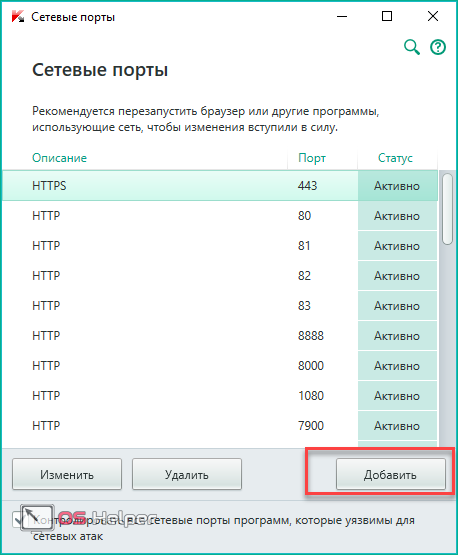

- В открывшемся списке нажмите на кнопку «Добавить».

- Укажите название и впишите значение 25565, после чего сохраните изменения кнопкой «Добавить».

После этой операции рекомендуется перезагрузить компьютер. Также вы можете добавить Minecraft в список исключений, чтобы антивирус не отслеживал и не блокировал деятельность игры.

Какой протокол выбрать?

Пока что фаворитом является OpenVPN. Он уже давно на рынке и успел себя зарекомендовать. Используется топовыми VPN-cервисами, работает на Android, iOS, Windows, macOS, Linux и даже на роутерах. Разве что на утюге не получится запустить. Скорость работы OpenVPN хоть и не поражает, но ее хватит для комфортной работы.

Второе место я бы отдал WireGuard. Это пока еще темная лошадка, но зато с кучей бонусов. Он превосходит OpenVPN и IPsec по всем параметрам, но пока не вызывает такого доверия, как первый. Но это все же дело времени. Кажется, что в ближайшем будущем расстановка сил на рынке VPN-сервисов заметно скорректируется.

Замкнет тройку лидеров IPsec – jтличный баланс между производительностью и доступностью. Правда, если не брать в расчет подозрительную историю с утечкой данных американских спецслужб. Если им верить, то в IPsec встроены бэкдоры, позволяющие отслеживать трафик, передаваемый по протоколу IPsec в тайне от отправляющего.

Остальные технологии оказались на обочине прогресса. Не советую их использовать. Только если все остальные варианты почему-то оказались недоступны.

What is a Port?

Generally, Port is used to make the computer understand what type of data is received from or sent to a computer over the similar network connection. Each Port is assigned with different functionality and a port number like Port 80, 443, 21, 25, etc. Port is a virtual numbered address used as an endpoint for communication to the various Transport Layer Protocols.

Transport Layer protocols include Transfer Control Protocol (TCP) and User Datagram Protocol (UDP) and are used in data transmission over the Internet.

UDP is mostly used for large volumes of data transfer where security is not of much significance, while TCP is used where data security is of prime importance. When data transfer occurs, each data pack comes with a port number attached to it, and the protocol directs each data pack to the appropriate Port with accuracy. According to the SMB vulnerability report, 65% of attacks target the main three ports: SSH- 22/TCP, HTTPS-443/TCP and HTTP-80/TCP.

How to Check for Listening Ports in Linux (Ports in use)

4 Апреля 2020

|

Терминал

При устранении неполадок сетевого подключения или проблем, связанных с конкретным приложением, в первую очередь следует проверить, какие порты фактически используются в вашей системе, а какое приложение прослушивает определенный порт.

Что такое открытый порт (порт прослушивания)

Сетевой порт идентифицируется его номером, соответствующим IP-адресом и типом протокола связи, таким как TCP или UDP.

Порт прослушивания — это сетевой порт, который прослушивает приложение или процесс, выступая в качестве конечной точки связи.

Каждый порт прослушивания может быть открыт или закрыт (отфильтрован) с помощью брандмауэра. В общих чертах, открытый порт — это сетевой порт, который принимает входящие пакеты из удаленных мест.

Вы не можете иметь две службы, прослушивающие один и тот же порт на одном и том же IP-адресе.

Например, если вы используете веб-сервер Apache, который прослушивает порты, и вы пытаетесь установить Nginx, позднее не удастся запустить, потому что порты HTTP и HTTPS уже используются.

Проверьте порты прослушивания с

это инструмент командной строки, который может предоставить информацию о сетевых подключениях

Чтобы получить список всех прослушиваемых портов TCP или UDP, включая службы, использующие порты и состояние сокета, используйте следующую команду:

Параметры, используемые в этой команде, имеют следующее значение:

- — Показать порты TCP.

- — Показать порты UDP.

- — Показать числовые адреса вместо разрешения хостов.

- — Показывать только порты прослушивания.

- — Показать PID и имя процесса слушателя. Эта информация отображается, только если вы запускаете команду от имени пользователя root или sudo .

Вывод будет выглядеть примерно так:

Важными столбцами в нашем случае являются:

- — Протокол, используемый сокетом.

- — IP-адрес и номер порта, на котором слушает процесс.

- — PID и название процесса.

Если вы хотите отфильтровать результаты, используйте команду grep . Например, чтобы узнать, какой процесс прослушивает TCP-порт 22, вы должны набрать:

Выходные данные показывают, что на этой машине порт 22 используется сервером SSH:

Если вывод пуст, это означает, что ничего не прослушивает порт.

Вы также можете отфильтровать список на основе критериев, например, PID, протокола, состояния и т. Д.

устарел и заменен на и , но все же это одна из наиболее часто используемых команд для проверки сетевых подключений.

Проверьте порты прослушивания с

новый . В нем отсутствуют некоторые функции, но он предоставляет больше состояний TCP и работает немного быстрее. Параметры команды в основном одинаковы, поэтому переход с на не сложен.

Чтобы получить список всех прослушивающих портов , наберите:

Вывод почти такой же, как тот, о котором сообщили :

Проверьте порты прослушивания с

это мощная утилита командной строки, которая предоставляет информацию о файлах, открытых процессами.

В Linux все это файл. Вы можете думать о сокете как о файле, который пишет в сеть.

Чтобы получить список всех прослушивающих TCP-портов, введите:

Используются следующие параметры:

- — Не конвертируйте номера портов в имена портов.

- — Не разрешайте имена хостов, показывайте числовые адреса.

- — Показывать только сетевые файлы с состоянием TCP LISTEN.

Большинство имен выходных столбцов говорят сами за себя:

- , , — имя, ИДП и пользователь , запустив программу , связанную с портом.

- — номер порта.

Чтобы узнать, какой процесс прослушивает определенный порт, например, порт, который вы используете:

Выходные данные показывают, что порт используется сервером MySQL:

Для получения дополнительной информации посетите страницу руководства lsof и прочитайте обо всех других мощных опциях этого инструмента.

Мы показали вам несколько команд, которые вы можете использовать для проверки того, какие порты используются в вашей системе, и как найти процесс, который прослушивает определенный порт.

Ссылки [ править ]

- ^ Постел, Джон. «RFC 793» . Проверено 29 июня 2012 года .

- ^ Мишель Коттон; Ларс Эггерт; и другие. (Август 2011 г.). Орган по присвоению номеров Интернета (IANA) Процедуры для управления реестром имени службы и номера порта транспортного протокола . IETF . DOI10,17487 / RFC6335 . BCP 165. RFC 6335 .

- ^ «Номера портов» . Управление по распределению номеров в Интернете (IANA).

- ↑ RFC 36, Протоколные примечания , С. Крокер (16 марта 1970 г.)

- ^ a b RFC 433, список номеров сокетов , J. Postel, N. Neigus (22 декабря 1972 г.)

- ↑ RFC 322, Хорошо известные номера сокетов , В. Серф, Дж. Постел (26 марта 1972 г.)

- ^ a b RFC 349, Предлагаемые стандартные номера разъемов J. Postel (30 мая 1972 г.)

- ↑ RFC 197, Протокол начального подключения — Пересмотрено , А. Шошани, Э. Харслем (14 июля 1971 г.)

- ^ NIC 7104, Справочник по протоколу ARPANET

- ^ Постел, Джон; Фейнлер, Э. (1978). Справочник по протоколу ARPANET . Менло-Парк, Калифорния: Сетевой информационный центр.

Сервер 1С:Предприятие на Ubuntu 16.04 и PostgreSQL 9.6, для тех, кто хочет узнать его вкус. Рецепт от Капитана

Если кратко описать мое отношение к Postgres: Использовал до того, как это стало мейнстримом.

Конкретнее: Собирал на нем сервера для компаний среднего размера (до 50 активных пользователей 1С).

На настоящий момент их набирается уже больше, чем пальцев рук пары человек (нормальных, а не фрезеровщиков).

Следуя этой статье вы сможете себе собрать такой же и начать спокойную легальную жизнь, максимально легко сделать первый шаг в мир Linux и Postgres.

А я побороться за 1. Лучший бизнес-кейс (лучший опыт автоматизации предприятия на базе PostgreSQL).

Если, конечно, статья придется вам по вкусу.

Как работают номера портов

Номера портов относятся к сетевой адресации. В сетях TCP / IP и TCP, и UDP используют собственный набор портов, которые работают вместе с IP-адресами.

Эти номера портов работают как телефонные номера. Так же, как коммутатор для служебных телефонов может использовать основной номер телефона и назначать каждому сотруднику добавочный номер (например, x100, x101 и т. Д.), Так и компьютер может иметь основной адрес и набор номеров портов для обработки входящих и исходящих соединений.

Точно так же, как один телефонный номер может использоваться для всех сотрудников в этом здании, один IP-адрес может использоваться для связи с различными видами приложений за одним маршрутизатором; IP-адрес идентифицирует конечный компьютер, а номер порта – конкретное целевое приложение.

Это верно, будь то почтовое приложение, программа передачи файлов, веб-браузер и т. Д. Когда вы запрашиваете веб-сайт из веб-браузера, браузер связывается через порт 80 для HTTP, поэтому данные затем отправляются обратно через тот же порт и отображается в программе, которая поддерживает этот порт (веб-браузер).

И в TCP, и в UDP номера портов начинаются с 0 и доходят до 65535. Номера в нижних диапазонах предназначены для общих интернет-протоколов, таких как порт 25 для SMTP и порт 21 для FTP.

Для того, чтобы найти конкретные значения , которые используются некоторыми приложениями, просматривать список наиболее популярных TCP и номера портов UDP. Если вы имеете дело с программным обеспечением Apple, посмотрите порты TCP и UDP, используемые программными продуктами Apple.

Некоторые порты могут использоваться для чего угодно, в то время как другие имеют давно установленные цели

Протокол управления передачей (TCP) использует набор каналов связи, называемых портами, для управления системным обменом сообщениями между несколькими различными приложениями, работающими на одном физическом устройстве. В отличие от физических портов на компьютерах, таких как USB-порты или Ethernet-порты, TCP-порты являются виртуально программируемыми записями, пронумерованными от 0 до 65535.

Большинство портов TCP являются каналами общего назначения, которые могут вызываться при необходимости, но в остальном бездействуют. Однако некоторые порты с меньшими номерами предназначены для определенных приложений. Хотя многие TCP-порты принадлежат приложениям, которые больше не существуют, некоторые из них очень популярны.

TCP порт 0

TCP фактически не использует порт 0 для сетевого взаимодействия, но этот порт хорошо известен сетевым программистам. Программы сокетов TCP используют порт 0 по соглашению, чтобы запросить доступный порт, который будет выбран и выделен операционной системой. Это избавляет программиста от необходимости выбирать («жесткий код») номер порта, который может не сработать в данной ситуации.

TCP-порты 20 и 21

FTP-серверы используют TCP-порт 21 для управления своей стороной сеансов FTP. Сервер прослушивает команды FTP, поступающие на этот порт, и отвечает соответствующим образом. В активном режиме FTP сервер дополнительно использует порт 20 для инициирования передачи данных обратно клиенту FTP.

TCP-порт 22

Secure Shell использует порт 22. Серверы SSH прослушивают на этом порту входящие запросы на вход от удаленных клиентов. Из-за характера такого использования порт 22 любого общедоступного сервера часто проверяется сетевыми хакерами и является предметом тщательного изучения в сообществе по сетевой безопасности. Некоторые защитники рекомендуют администраторам перенести установку SSH на другой порт, чтобы избежать этих атак, в то время как другие утверждают, что это лишь незначительный обходной путь.

TCP-порт 23

Порт 23 управляет telnet , текстовой системой для входа в удаленные системы. Хотя современные подходы к удаленному доступу основаны на Secure Shell на порте 22, порт 23 остается зарезервированным для более старого и менее безопасного приложения telnet.

TCP-порты 25, 110 и 143

На принимающей стороне порт 110 управляет протоколом почтовой связи версии 3, а порт 143 выделен для протокола доступа к почте через Интернет. POP3 и IMAP контролируют поток электронной почты с сервера вашего провайдера на ваш почтовый ящик.

Безопасные версии SMTP и IMAP различаются в зависимости от конфигурации, но порты 465 и 587 являются общими.

UDP порты 67 и 68

Серверы протокола динамической конфигурации хоста используют UDP-порт 67 для прослушивания запросов, в то время как клиенты DHCP обмениваются данными через UDP-порт 68.

TCP-порты 80 и 443

Возможно, самый известный порт в Интернете – TCP-порт 80 – это значение по умолчанию, которое веб-серверы HyperText Transfer Protocol прослушивают для запросов веб-браузера.

Порт 443 по умолчанию для безопасного HTTP.

UDP-порты 161 и 162

По умолчанию простой протокол управления сетью использует UDP-порт 161 для отправки и получения запросов в управляемой сети. Он использует UDP-порт 162 по умолчанию для получения прерываний SNMP от управляемых устройств.

TCP-порт 194

Несмотря на то, что такие инструменты, как приложения для обмена сообщениями на смартфонах, такие как Slack и Microsoft Teams, стали использовать Internet Relay Chat, IRC по-прежнему пользуется популярностью среди людей по всему миру. По умолчанию IRC использует порт 194.

Порты выше 1023

Номера портов TCP и UDP между 1024 и 49151 называются зарегистрированными портами . Управление по присвоению номеров в Интернете ведет список услуг, использующих эти порты, чтобы минимизировать конфликты при использовании.

В отличие от портов с меньшими номерами, разработчики новых служб TCP/UDP могут выбирать определенный номер для регистрации в IANA, а не назначать им номер. Использование зарегистрированных портов также позволяет избежать дополнительных ограничений безопасности, которые операционные системы накладывают на порты с меньшими номерами.

Особые замечания относительно порта 135

При использовании RPC с транспортным протоколом TCP/IP или UDP/IP входящие порты динамически назначаются системным службам по мере надобности. Используются порты TCP/IP и UDP/IP с номерами выше 1024. Эти порты называются «случайными RPC-портами». В этом случае RPC-клиент определяет порт, назначенный серверу, через модуль конечной точки RPC. Для некоторых служб, работающих через протокол RPC, можно настроить использование определенного фиксированного порта. Можно также ограничить диапазон портов, динамически назначаемых RPC и не зависящих от службы. Поскольку порт 135 используется для многих служб, он часто подвергается атакам злоумышленников. В случае открытия порта 135 рекомендуется ограничить область действия правила брандмауэра.

Дополнительные сведения о порте 135 см. в следующих ресурсах.

- Общие сведения о службе и требования к сетевым портам в системе Windows Server

- Устранение неполадок модуля сопоставления конечной точки RPC при помощи средств поддержки, устанавливаемых с компакт-диска Windows Server 2003

- Удаленный вызов процедур (RPC)

- Настройка динамического выделения портов RPC для работы с брандмауэром

Использование PortQry в локальном (командной строке) режиме

Вместо запроса порта на удаленном целевом компьютере можно использовать PortQry в локальном режиме, чтобы получить подробные сведения о портах TCP и портах UDP на локальном компьютере, на котором работает PortQry. Для запуска PortQry в локальном режиме используйте следующий синтаксис:

Местообладатели в этом синтаксисе объясняются в следующей таблице параметров локального режима:

| Параметр | Описание | Comments |

|---|---|---|

| Извлечение локальных сведений |

|

|

| Порт watch |

|

|

| Watch process ID (PID) |

|

|

| Проверка с определенным интервалом |

|

|

| Создание файла журнала |

|

|

| Переописывание предыдущего файла журнала |

|

|

| Производить подробный вывод | PortQry предоставляет дополнительные сведения к выходу экрана (и к файлу журнала, если он используется). |

Замечания для параметров в локальном режиме

- Параметры и параметры являются взаимоисключающими. В одной строке командНой строки PortQry можно использовать только один из этих параметров.

- Параметр не работает в локальном режиме.

- В некоторых случаях PortQry может сообщить, что процесс system Idle (PID 0) использует некоторые порты TCP. Такое поведение может произойти, если локализованная программа подключается к порту TCP, а затем останавливается. Несмотря на то, что программа больше не работает, подключение TCP программы к порту может быть оставлено в состоянии «Timed Wait» на несколько минут. В этом случае PortQry может обнаружить, что порт используется, но он не может определить программу, использующую порт, так как piD был выпущен. По умолчанию порт остается в состоянии «Timed Wait» в два раза больше максимального срока службы сегмента.

- Для каждого процесса PortQry сообщает столько сведений, сколько может получить доступ. Доступ к некоторым сведениям ограничен. Например, доступ к данным модулей для процессов Idle и CSRSS запрещен, так как их ограничения доступа мешают коду уровня пользователя открывать их. Для наилучших результатов запустите команду локального режима в контексте локального администратора или учетной записи с аналогичными учетными данными.

- При использовании или совместной работы используйте ключ Esc, чтобы прервать и выйти из PortQry вместо CTRL+C. Необходимо нажать кнопку Esc, чтобы убедиться, что PortQry правильно закрывает файл журнала и выходит. Если нажать CTRL+C вместо Esc, чтобы остановить PortQry, файл журнала может стать пустым или поврежден.

Port 443

HTTPS (Hypertext Transfer Protocol Secure) is a secured HTTP version where all traffic is bind with strong encryption that passes through 443. This port is also connected with TCP protocol and creates a secure connection between the webpages and browser. HTTPS Port 443 was officially published in RFC 1700 and solicited by “Kipp E.B. Hickman”. The main difference between Port 80 and Port 443 is strong security. Port-443 allows data transmission over a secured network, while Port 80 enables data transmission in plain text. Users will get an insecure warning if he tries to access a non-HTTPS web page. Port 443 encrypts network data packets before data transmission takes place. The security over port 443 is used by the SSL protocol (secure socket layer).

Due to the much-needed awareness spread among internet users regarding the safety of their data shared with the websites, over 95% of accessed websites are done using a secure HTTPS connection over Port 443, according to Google’s research.

В брандмауэре системы

Важно! Прежде чем продолжить, необходимо проверить документацию по поддержке приложения, чтобы узнать, какие порты и тип протокола потребуется открыть. Кроме того, можно быстро подтвердить, нужно ли открыть порт, временно отключив брандмауэр, и, если приложение работает с отключенным защитником, это означает, что необходимо создать новое правило

- Кликнуть по меню «Пуск» и выбрать системные настройки (значок шестеренки). Или просто нажать сочетание клавиш Win+I.

- Открыть раздел «Безопасность».

- Перейти на вкладку безопасности Windows. Щелкнуть по пункту «Брандмауэр и защита сети».

- Выбрать дополнительные настройки.

- Кликнуть левой кнопкой по правилам для входящих подключений на левой панели навигации.

- В разделе «Действия» на правой панели выбрать параметр «Создать правило».

- В новом окне щелкнуть по опции «Порт». Нажать кнопку «Далее».

- Установить соответствующий протокол (TCP или UDP) в зависимости от приложения. Обычно это TCP.

- В поле «Определенные локальные порты» ввести номер. Если приложение требует открытия нескольких, можно вписать столько, сколько нужно, при условии, что каждый из них будет разделен запятой (4500, 4600, 5000). В случае если нужно указать диапазон портов, используется дефис (3000-3100). Нажать «Далее».

- Выбрать параметр «Разрешить подключение». Нажать кнопку «Далее».

- Указать тип сети, чтобы применить правило. Обычно этот параметр остается с настройками по умолчанию. Нажать «Далее».

- Ввести имя для правила. Кликнуть по «Далее».

- Щелкнуть по кнопке «Готово».

Если приложению требуется определенный исходящий порт, можно использовать ту же инструкцию, но на шаге №5 выбрать параметры правил для исходящих сообщений.

Когда пользователь не знает, какой именно порт нужно задействовать, необходимо:

- После выбора правил подключения отметить опцию «Для программы». Нажать «Далее».

- Указать путь к программе. Щелкнуть по «Далее».

- Повторить шаги, начиная с п.10.

Какая польза от открытия портов роутера?

Если вы собираетесь настроить сервер для чего-то в своей локальной сети, где им необходимо получить к нему доступ из Интернета, вам необходимо открыть порты. Например, для следующих целей необходимо открыть порты:

- Настройте FTP-сервер для удаленного доступа к вашим файлам.

- Настройте VPN-сервер для безопасного доступа к локальной сети.

- Настройте SSH-сервер на своем компьютере, чтобы управлять им удаленно.

- Настройте почтовый сервер или веб-сервер.

- Если вы собираетесь использовать частное облако Nextcloud для синхронизации файлов или папок.

- Если вы собираетесь играть онлайн, в играх необходимо сделать переадресацию портов, потому что мы сами выступаем в роли сервера.

- Если вы собираетесь загружать через eMule, необходимо открыть порты, чтобы другие узлы могли подключиться к вам.

- Если вы собираетесь загружать через BitTorrent, необходимо открыть один или несколько портов, чтобы другие узлы могли соединиться с вами, чтобы вы могли быстрее загружать и выгружать.

- Любое другое использование, которое требует подключения из Интернета к вашей внутренней локальной сети (ПК, сервер, консоль и т. Д.).

Наконец, если вы собираетесь использовать игры на своей консоли, рекомендуется открыть DMZ для консолей, потому что они обычно используют много разных портов для каждой игры, которую мы используем.

Все домашние маршрутизаторы используют NAT для одновременного выхода в Интернет с несколькими устройствами, используя один и тот же общедоступный IP-адрес. Когда компьютер в локальной сети (внутренней сети) пытается получить доступ к Интернету, NAT отвечает за перевод адресов и использование портов TCP / UDP без каких-либо действий, это полностью автоматически и прозрачно для пользователя.

Однако, если связь начинается через Интернет (WAN, внешняя сеть) с локальной сетью, необходимо открыть порт, чтобы правильно перенаправить пакеты к месту назначения. Как вы могли заметить, компьютеры локальной сети используют частную адресацию, которая не маршрутизируется через Интернет. Чтобы сделать их доступными извне, нам нужно будет «открыть порт» в NAT, чтобы все пакеты, которые достигают общедоступного IP-адреса и определенного порта, были правильно перенаправлены их получателю.

Прежде чем мы начнем объяснять, как проверять открытые порты на вашем маршрутизаторе, давайте начнем с объяснения классов IP, которые мы имеем в домашней сети. Чтобы выполнить сканирование портов, чтобы проверить открытые порты на вашем маршрутизаторе, вы должны сделать это в отношении определенного типа IP, в частности публичного IP, который предоставляет нам наш оператор.